هک بزرگ ۴۰۲Bridge؛ سرقت دارایی ۲۰۰ کاربر و هشدارهای امنیتی

هک بزرگ 402Bridge: سرقت بیش از 200 کاربر و هشدارهای امنیتی جدی در دنیای رمزارزها

هک بزرگ 402Bridge با سرقت بیش از 200 کاربر و هشدارهای امنیتی جدی در دنیای رمزارزها، نشاندهنده آسیبپذیریهای امنیتی و نیاز به اقدامات فوری است.

شرکت امنیت وب۳، گولپلاس، روز ۲۸ اکتبر با انتشار اطلاعیهای در حساب کاربری چینی خود در شبکههای اجتماعی، از وقوع یک نفوذ امنیتی مشکوک در پروتکل x402bridge خبر داد. این حمله تنها چند روز پس از راهاندازی رسمی این پروتکل در زنجیره بلاکچین رخ داده است.

بر اساس گزارشها، قبل از انجام عملیات تولید USDC، باید مجوز مربوطه از سوی قرارداد مالک (Owner contract) صادر میشد. در این مورد، مجوزهای بیش از حد صادر شده منجر به سرقت داراییهای استیبلکوین بیش از ۲۰۰ کاربر شد، که این داراییها در قالب تراکنشهای متعددی منتقل شده است.

گولپلاس اعلام کرد که سازنده قرارداد با آدرس beginning با 0xed1A، مالکیت آن را به آدرس 0x2b8F منتقل کرده است. این انتقال، به آدرس جدید اختیارات مدیریتی ویژهای اعطا کرده است، از جمله قابلیت تغییر تنظیمات کلیدی و جابجایی داراییها توسط تیم x402bridge.

پس از کسب کنترل، آدرس مالک جدید اقدام به اجرای تابعی به نام transferUserToken کرد که امکان تخلیه تمامی موجودیهای USDC در کیفپولهایی را که قبلاً مجوزهای لازم را به قرارداد داده بودند، فراهم ساخت. این اقدامات منجر به از دست رفتن داراییهای کاربران در کوتاهترین زمان ممکن شد.

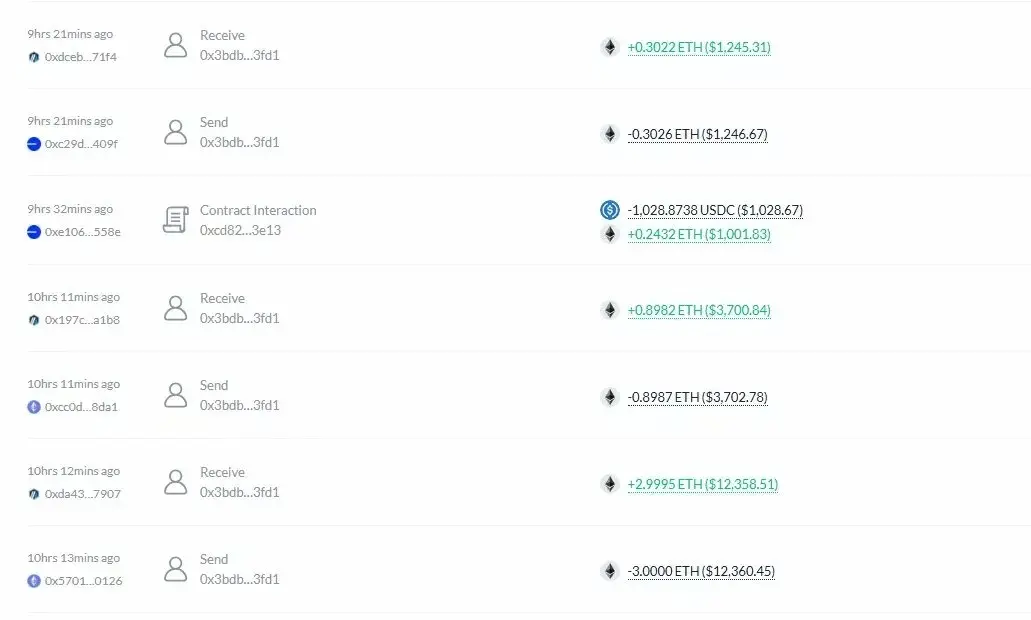

در نتیجه حمله سایبری، آدرس 0x2b8F در شبکه اتریوم توانست حدود ۱۷۹۶۳ دلار معادل USDC را سرقت کرده و سپس این وجوه سرقت شده را به ETH تبدیل کند. پس از آن، ETHهای به دست آمده از طریق چندین تراکنش میان زنجیرهای به شبکه آربیتروم (Arbitrum) منتقل شدند.

بر اساس گزارشهای منتشر شده، تیم امنیتی GoPlus Security به کاربران هشدار داد که در صورت داشتن ولتهای مرتبط با این پروتکل، هرچه سریعتر مجوزهای فعال را لغو کنند. این شرکت همچنین تأکید کرد که قبل از تایید هرگونه انتقال، حتماً صحت آدرس مجاز را بررسی کنند و مطمئن شوند که آدرس مورد تایید، آدرس رسمی پروژه است.

در کنار این، کاربران باید تنها مجوزهای لازم را صادر و از اعطای مجوزهای نامحدود به قراردادهای هوشمند پرهیز کنند. توصیه میشود بهطور منظم مجوزهای فعال را بررسی و مجوزهای غیرضروری را لغو کنند.

این هک تنها چند روز پس از افزایش چشمگیر فعالیت در تراکنشهای x402 رخ داد؛ در ۲۷ مهرماه، ارزش بازار توکنهای x402 برای اولین بار از مرز ۸۰۰ میلیون دلار عبور کرد. همچنین، پروتکل x402 در این مدت، رکورد ۵۰۰ هزار تراکنش در یک هفته را ثبت کرد که نسبت به ماه قبل، رشد ۱۰,۷۸۰ درصدی نشان میدهد.

پروتکل x402 امکان انجام تراکنشهای فوری و برنامهنویسی را برای انسانها و هوش مصنوعی فراهم میکند، بهطوری که با استفاده از کد وضعیت HTTP 402 Payment Required، امکان پرداختهای آنی با استیبلکوینها در قالب API و محتوای دیجیتال مهیا شده است. این ویژگی به کاربران اجازه میدهد تا پرداختهای سریع و خودکار را بر بستر اینترنت انجام دهند.

علت ادعایی هک ۴۰۲بریج چه بود؟

شرکتهای امنیتی بلاکچین و تحلیلگران on-chain مانند SlowMist در بررسیهای خود اعلام کردند که نفوذ به پروژه 402bridge احتمالاً ناشی از فاش شدن کلید خصوصی بوده است. با این حال، آنها احتمال دخالت داخلی را نیز رد نکردهاند. بر اثر این حادثه، فعالیتهای پروژه متوقف شده و وبسایت آن از دسترس خارج شده است.

حساب رسمی 402bridge در توییتر ضمن تایید این موضوع، اعلام کرد که نفوذ ناشی از فاش شدن کلید خصوصی بوده است و در نتیجه، بیش از دوازده کیفپول آزمایشی و اصلی تیم در پلتفرم مورد هک قرار گرفته است. تیم توسعه در حال حاضر در حال بررسی دقیق حادثه است و گزارش آن را به مراجع قضایی و امنیتی اعلام کرده است.

در بیانیه رسمی این پروژه آمده است: «ما بلافاصله موضوع را به مراجع قانونی گزارش کردیم و در جریان تحقیقات، اطلاعات بهروز و شفاف در اختیار جامعه قرار خواهیم داد.»

همچنین، در پستی جداگانه، نحوه عملکرد مکانیزم x402 توضیح داده شد. این مکانیزم نیازمند تایید تراکنشها توسط کاربران از طریق رابط کاربری وب است. پس از تایید، درخواست به سرور پشتیبانی ارسال شده و پس از استخراج وجوه، توکنها صادر میشوند.

بر اساس توضیحات تیم، «در هنگام اتصال به سایت x402scan.com، لازم است کلید خصوصی روی سرور ذخیره شود تا بتوان عملیات قرارداد را فراخوانی کرد.» اما این روش خطراتی دارد، چرا که «در این مرحله، کلید خصوصی مدیر سیستم به اینترنت متصل است و ممکن است منجر به افشای مجوزهای مدیریتی شود.»

در نتیجه، در صورت سرقت کلید خصوصی توسط هکر، او قادر خواهد بود تمامی امتیازات مدیریتی را در اختیار گرفته و وجوه کاربران را به قرارداد خود منتقل کند.

منبع: کریپتو.نیوز