رکورد هک رمزارزها در نیمه اول ۲۰۲۵: خسارت ۲.۴ میلیارد دلاری

رکورد هکهای رمزارز در نیمه اول ۲۰۲۵: خسارت ۲.۴ میلیارد دلاری، حملات هوشمند و تهدیدات سایبری پیچیده در بازار دیفای

رکورد هکهای رمزارز در نیمه اول ۲۰۲۵ با خسارت ۲.۴ میلیارد دلار، حملات هوشمند، کلاهبرداریهای پیچیده و تهدیدات سایبری در بازار دیفای را نشان میدهد.

در نیمه نخست سال ۲۰۲۵، صنعت بلاکچین با زیانهایی بیش از ۲.۳۷ میلیارد دلار مواجه شد که عمدتاً ناشی از حوادث امنیتی بوده است. بخش دیفای (DeFi) بیشترین آسیب را دید و حملات و کلاهبرداریهای هدفمند علیه کاربران عادی نیز افزایش یافته است، که در این روند، فناوری هوش مصنوعی نقش مهمی در طراحی طرحهای پیچیدهتر ایفا میکند.

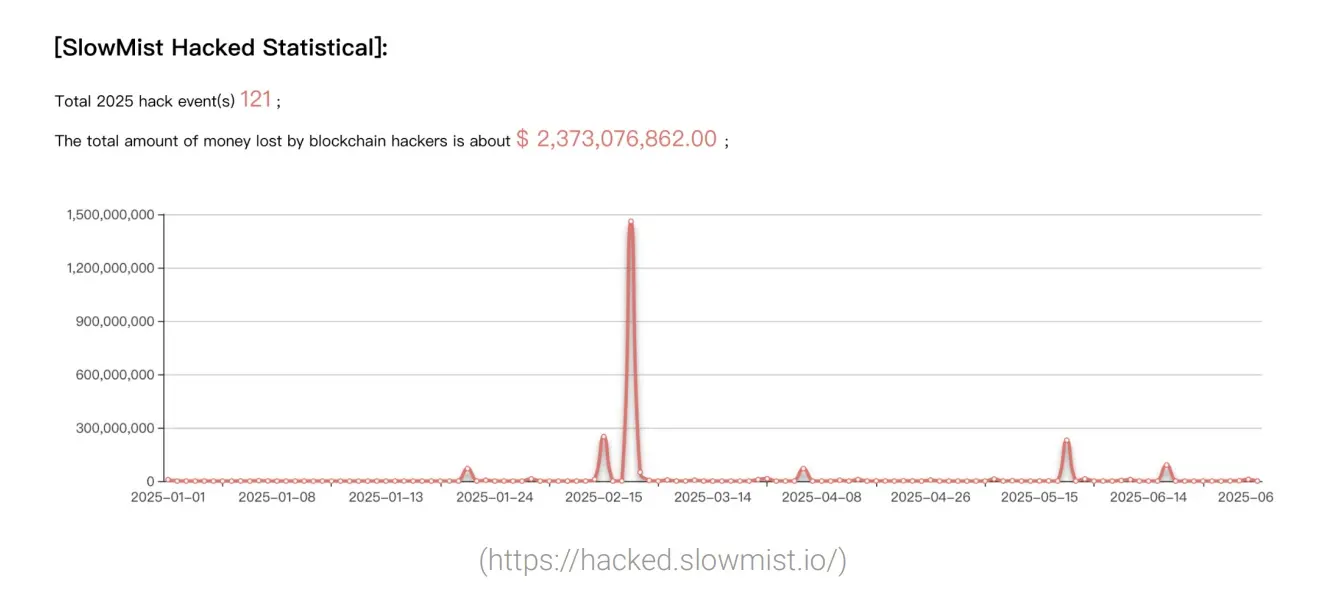

بر اساس گزارش میانی «امنیت بلاکچین و مبارزه با پولشویی» شرکت اسلو میست (SlowMist)، در این مدت ۱۲۱ حادثه امنیتی ثبت شده است که مجموع خسارتهای مالی ناشی از آنها به حدود ۲.۳۷ میلیارد دلار رسیده است. این رقم نسبت به مدت مشابه در سال ۲۰۲۴، حدود ۶۶ درصد افزایش یافته است، هرچند تعداد حوادث کمی کاهش یافته است.

بازار دیفای (DeFi) همچنان پرچمدار حملات سایبری در حوزه رمزارز است، بهطوری که بیش از ۷۶ درصد از کل حوادث امنیتی و حدود ۴۷۰ میلیون دلار خسارت را به خود اختصاص داده است. در مقابل، پلتفرمهای صرافیهای متمرکز (CEX) در ۱۱ حادثه، مجموعاً حدود ۱.۸۸۳ میلیارد دلار ضرر را تجربه کردند که نشاندهنده هدفگذاریهای بزرگ و با ارزش برای هکرها است.

بیشترین علت وقوع حوادث امنیتی، نفوذ به حسابهای کاربری کاربران بوده است، که پس از آن، آسیبپذیریهای قراردادهای هوشمند در جایگاه بعد قرار دارند.

در گزارشی که شرکت SlowMist منتشر کرده است، نوعی از تقلب و فریب در فضای رمزارز معرفی شده است که بخش قابل توجهی از حوادث نیمه اول سال ۲۰۲۵ را شامل میشود. این گزارش بر فعالیتهای مجرمانهای تأکید دارد که بهطور خاص، هدفشان کاربران فردی و استفاده از روشهای مختلف کلاهبرداری است.

کلاهبرداری سایبری با بهرهگیری از استاندارد EIP-7702

مهاجمان در حال سوءاستفاده از قابلیتهای جدید مکانیزم تفویض قرارداد در استاندارد EIP-7702 هستند که در بهروزرسانی پکترا (Pectra) شبکه اتریوم (Ethereum) معرفی شده است. در ۲۴ مه، یک کاربر در نتیجه حمله فیشینگ بهطور کامل فریب خورد و مبلغ ۱۴۶ هزار و ۵۵۱ دلار از حساب خود را از دست داد. این حمله توسط گروه Inferno Drainer طراحی شده بود و با بهرهگیری نادرست از قابلیت تفویض EIP-7702 در MetaMask، کاربر را وادار به امضای قراردادی ظاهراً معتبر کرد.

در ادامه، این گروه با بهرهبرداری از مجوزهای انبوه توکن، توانست وجوه کاربر را تخلیه کند. این رویداد نشاندهنده اهمیت آگاهیبخشی در مورد خطرات جدید در حوزه رمزارزها و ضرورت رعایت احتیاط در هنگام تایید مجوزهای مربوط به توکنها است.

تکنولوژی ساخت ویدیوهای تقلبی عمیق

پیشرفتهای سریع در حوزه هوش مصنوعی تولیدی (Generative AI) موج جدیدی از کلاهبرداریهای مبتنی بر اعتماد را رقم زده است. در اوایل سال ۲۰۲۵، یک جلسه زوم جعلی با استفاده از فناوری دیپفیک (deepfake) منجر به سرقت کامل داراییهای رمزارزی مهدی فاروق، شریک سرمایهگذاری در شرکت هایپرسفیر (Hypersphere Ventures)، شد. مجرمان با جعل هویت تماسهای شناختهشده و فریب او برای دانلود نرمافزارهای مخرب، موفق به سرقت داراییهای دیجیتال شدند.

در همین راستا، موارد دیگری از کلاهبرداریهای با استفاده از ویدئوهای ساختگی مبتنی بر هوش مصنوعی ثبت شده است. این ویدئوها، در آنها افراد مشهوری مانند ایلان ماسک و مقامات سنگاپور، در حال تبلیغ طرحهای سرمایهگذاری تقلبی نشان داده شدهاند. این نوع حملات، تهدید جدی برای سرمایهگذاران در بازار رمزارزها و ارزهای دیجیتال محسوب میشود و نیازمند هوشیاری و تدابیر امنیتی قوی است.

احتمال کلاهبرداریهای جعلی در پیامرسان تلگرام

کلاهبرداریهای سایبری جدید با هدف سرقت داراییهای رمزارزی، کاربران را فریب میدهند تا کدهای مخرب را از کلیپبورد خود اجرا کنند. مجرمان با جعل حسابهای تقلبی در توییتر (ایکس) و تظاهر به عنوان تأثیرگذاران حوزه رمزارز، کاربران را به گروههای تلگرام هدایت میکنند. در این گروهها، لینکهای “Tap to verify” به صورت فریبنده فعالسازی دستورات PowerShell حاوی تروجان را انجام میدهند. این حملات منجر به نفوذ کامل به دستگاههای قربانی میشود و مهاجمان قادر به کنترل راهدور و سرقت فایلهای والت، کلیدهای خصوصی و حتی کنترل حسابهای تلگرام در سیستمهای ویندوز و macOS خواهند بود.

افزونههای مخرب مرورگر

افزونههای تقلبی که تحت عنوان «ابزارهای امنیتی وب3» یا با سوءاستفاده از مکانیزمهای بروزرسانی خودکار عرضه میشوند، با دستکاری لینکهای دانلود، نرمافزارهای مخرب را نصب و سرقت اطلاعات حساس مانند عبارات mnemonic، کلیدهای خصوصی یا اطلاعات ورود را هدف قرار میدهند. یکی از موارد شاخص در این زمینه، حمله به افزونه «آزیریس» (Osiris) است که در آن هکرها با بهرهگیری از نفوذ از طریق آسیبپذیری در فرآیند OAuth و فیشینگ، حساب توسعهدهنده معتبر در فروشگاه وب کروم (Chrome Web Store) را تصاحب کردند. در نتیجه، نسخه مخفیانهای از این افزونه مخرب به بیش از ۲.۶ میلیون کاربر عرضه شد.

کلاهبرداری در تبلیغات استخدامی لینکدین

در سال ۲۰۲۵، حملات فیشینگ مبتنی بر لینکدین (LinkedIn) به شدت افزایش یافته است. مهاجمان با جعل هویت استارتاپهای حوزه بلاکچین، مهندسان و توسعهدهندگان را فریب میدادند و آنان را وادار میکردند تا نرمافزارهای مخرب را تحت عنوان آزمایشهای فنی دانلود کنند. این کلاهبرداران، اسناد پروژه و طراحیهای حرفهای به ظاهر معتبر را در قالب فایلهای پیوست ارسال میکردند و در نهایت کاربران را به مخازن کد (Repository) حاوی payloadهای مخرب و به شدت رمزگذاری شده هدایت مینمودند.

پس از اجرای این برنامههای مخرب، درهای پشتی (backdoor) فعال میشدند که اطلاعات سیستم، شناسههای کاربری، کلیدهای خصوصی SSH و دادههای Keychain سیستم قربانیان را سرقت میکردند. این حملات نشاندهنده پیچیدگی و خطر روزافزون تهدیدات سایبری در فضای رمزارز و فناوریهای بلاکچین است.

حملات مهندسی اجتماعی

در اوایل سال ۲۰۲۵، حملات مهندسی اجتماعی در حوزه رمزارزها با افزایش قابل توجهی مواجه شد و یکی از پر سر و صداترین موارد مربوط به کوینبیس (Coinbase) بود. در این حادثه، مجرمان با پرداخت رشوه به کارمندان پشتیبانی مشتریان در خارج از کشور، اطلاعات کاربران را به سرقت برده و سپس با جعل هویت نمایندگان کوینبیس، از طریق شمارههای تلفن تقلبی و پیامهای فیشینگ، قربانیان را فریب دادند تا وجوه خود را به کیفپولهایی که در کنترل هکرها بود، منتقل کنند. بر اساس گزارشهای شرکت امنیت سایبری SlowMist، این حملات هماهنگ منجر به از دست رفتن بیش از ۱۰۰ میلیون دلار توسط کاربران شد.

حملات زنجیره تأمین از طریق ابزارهای هوش مصنوعی ارزانقیمت

توسعهدهندگانی که قصد دارند به صورت غیررسمی و از طریق کانالهای غیرمجاز به مدلهای پیشرفته هوش مصنوعی دسترسی پیدا کنند، در معرض خطر نصب بستههای npm مخرب قرار میگیرند که میتواند به طور جدی امنیت برنامههای محلی را تهدید کند. شرکت SlowMist گزارشی را منتشر کرد مبنی بر اینکه یک استارتاپ به دلیل استفاده از چنین ابزارهایی، دهها هزار دلار ضرر کرده است؛ این نرمافزارهای مخرب با نصب درهای پشتی از طریق بستههای npm، امکان کنترل از راه دور و سرقت اطلاعات کاربری را برای مهاجمان فراهم میکردند.

بیش از ۴۲۰۰ توسعهدهنده، عمدتاً کاربران سیستمعامل macOS، تحت تاثیر این حملات قرار گرفتند. مهاجمان با بهرهگیری از این آسیبپذیری، توانستند کنترل کامل دستگاههای قربانیان را در اختیار بگیرند و اطلاعات حساس آنان را سرقت کنند. این حادثه نشان میدهد که استفاده از منابع غیررسمی و غیرمعتبر در دسترسی به فناوریهای پیشرفته، میتواند عواقب جبرانناپذیری برای توسعهدهندگان و کسبوکارها داشته باشد.

مدلهای زبانی بزرگ بدون محدودیت

گزارش شرکت SlowMist نشان میدهد که چند مدل زبان بزرگ (LLMs) بهطور خاص «جیلبریک» شدهاند تا محدودیتهای اخلاقی نسخههای اصلی خود را دور بزنند. یکی از این مدلها، WormGPT است که در تولید محتوای مربوط به بدافزار و ایمیلهای فیشینگ تخصص دارد. همچنین، FraudGPT قادر است مواد مربوط به پروژههای جعلی رمزارز و صفحات فیشینگ کپی شده را تولید کند. مدل DarkBERT، که بر اساس دادههای دارک وب آموزش دیده، امکان اجرای حملات مهندسی اجتماعی بسیار هدفمند را فراهم میکند. در نهایت، GhostGPT قادر است ویدئوهای دیپفیک و کلاهبرداریهای جعل هویت مدیران صرافیها و شخصیتهای معتبر دیگر را ساخته و اجرا کند. این توسعهها نگرانیهای جدی درباره استفاده مخرب از فناوریهای هوش مصنوعی در فضای رمزارز و سایبر امنیت را افزایش داده است.

منبع: کریپتو.نیوز