کلاهبرداری گسترده رمزارزی گروه GreedyBear با سرقت بیش از یک میلیون دلار

کلاهبرداری رمزارزی گسترده گروه GreedyBear با سرقت بیش از یک میلیون دلار از کاربران | روشهای پیچیده افزونههای مخرب و سایتهای فیشینگ

کلاهبرداری رمزارزی گسترده گروه GreedyBear با استفاده از افزونههای مخرب، سایتهای فیشینگ و بدافزارها، بیش از یک میلیون دلار سرقت کرده است.

گروهی از تهدیدکنندگان حوزه رمزارز با نام «گریدیبییر» (GreedyBear) موفق به سرقت بیش از یک میلیون دلار شدهاند. محققان امنیتی این فعالیت گسترده را در قالب کمپینی صنعتی و سازمانیافته توصیف کردهاند که شامل افزونههای مخرب مرورگر، نرمافزارهای بدافزار و وبسایتهای کلاهبرداری میشود.

بر اساس اظهارات توول آدمنی، محقق شرکت امنیتی کوی سکیوریتی، «گریدیبییر» سطح جدیدی از سرقتهای صنعتی در حوزه رمزارزها را رقم زده است. این گروه با بهرهگیری از چندین روش حمله اثباتشده، عملیات هماهنگ و پیچیدهای را انجام میدهد.

در حالی که اغلب گروههای مجرمان سایبری بر یک نوع حمله متمرکز میشوند، مانند فیشینگ، باجافزار یا افزونههای تقلبی، «گریدیبییر» همزمان از هر سه روش در مقیاس وسیع استفاده میکند.

این کشف در حالی صورت میگیرد که چند روز قبل، شرکت امنیتی بلاکچین پکشیلد (PeckShield) اعلام کرد در ماه ژوئیه، جرایم رمزارزی به شدت افزایش یافته و مجرمان حدود ۱۴۲ میلیون دلار در ۱۷ حادثه عمده سرقت کردهاند.

افزونههای مخرب مرورگر

نتایج تحقیقات شرکت Koi Security نشان میدهد گروه هکری GreedyBear در حال حاضر بیش از ۶۵۰ ابزار مخرب را علیه کاربران کیف پولهای ارز دیجیتال مستقر کرده است. این حملات بخشی از کمپین جدید این گروه است که نسبت به فعالیتهای قبلی خود، شدت و دامنه بیشتری یافته است.

گروه مذکور در تیرماه امسال نیز کمپین «Foxy Wallet» را راهاندازی کرده بود که در آن ۴۰ افزونه مخرب برای مرورگر فایرفاکس شناسایی شد. این گروه از تکنیکی به نام «Extension Hollowing» بهره میبرد تا بتواند از بررسیهای مارکتپلیس عبور کرده و اعتماد کاربران را جلب کند.

در این روش، هکرها ابتدا افزونههای فایرفاکس بیضرر، مانند ابزارهای پاکسازی لینک یا دانلود ویدئو، را تحت حسابهای جدید منتشر میکنند. سپس این افزونهها با نظرات مثبت ساختگی تقویت شده و در نهایت به نسخههای جعلی کیف پولهای معروف مانند متامسک، ترونلینک، اگزودس و rabby Wallet تبدیل میشوند.

پس از فعالسازی، این افزونهها قادر به سرقت اطلاعات کاربر، شامل کدهای ورود، هستند و مستقیماً آنها را به سرور کنترل و فرمان گروه GreedyBear ارسال میکنند. این حملات نشاندهنده تداوم و توسعه فعالیتهای مخرب این گروه در فضای ارز دیجیتال است.

بدافزارهای رمزارزی

پژوهشگران در بررسیهای خود موفق به شناسایی نزدیک به ۵۰۰ فایل اجرایی مخرب ویندوز شدند که به زیرساخت مشترکی متصل هستند. این فایلها در خانوادههای مختلفی از بدافزارها قرار دارند، از جمله ابزارهای سرقت اطلاعات مانند LummaStealer، نسخههای رانسومور مانند Luca Stealer، و تروجانهای عمومی که احتمالاً به عنوان لودر برای حملات دیگر مورد استفاده قرار میگیرند.

شرکت امنیت سایبری کوی (Koi Security) اعلام کرد بسیاری از این نمونهها در زنجیرههای توزیع بدافزار قرار دارند که عمدتاً در وبسایتهای روسیزبان ارائه میشوند. این سایتها نرمافزارهای کرکشده، قفلشکسته و «بازتولید» شده را عرضه میکنند. این روش توزیع نه تنها دامنه نفوذ گروه مهاجم را به کاربران کماطلاع و بیتوجه به امنیت افزایش میدهد، بلکه امکان انتقال بدافزارها به گروههای بیشتری از کاربران خارج از حوزه رمزارز و کریپتو را فراهم میکند.

علاوه بر این، محققان نمونههایی از بدافزارها را یافتهاند که قابلیتهای مدولار دارند، به این معنا که مهاجمان میتوانند payloadهای جدید را بهروزرسانی یا عملکردهای مختلف را جایگزین کنند، بدون نیاز به انتشار نسخههای کامل جدید از بدافزار. این ویژگی، سطح انعطافپذیری و ماندگاری این تهدیدات را در شبکههای هدف افزایش میدهد.

خدمات کلاهبرداری در حوزه رمزارزها

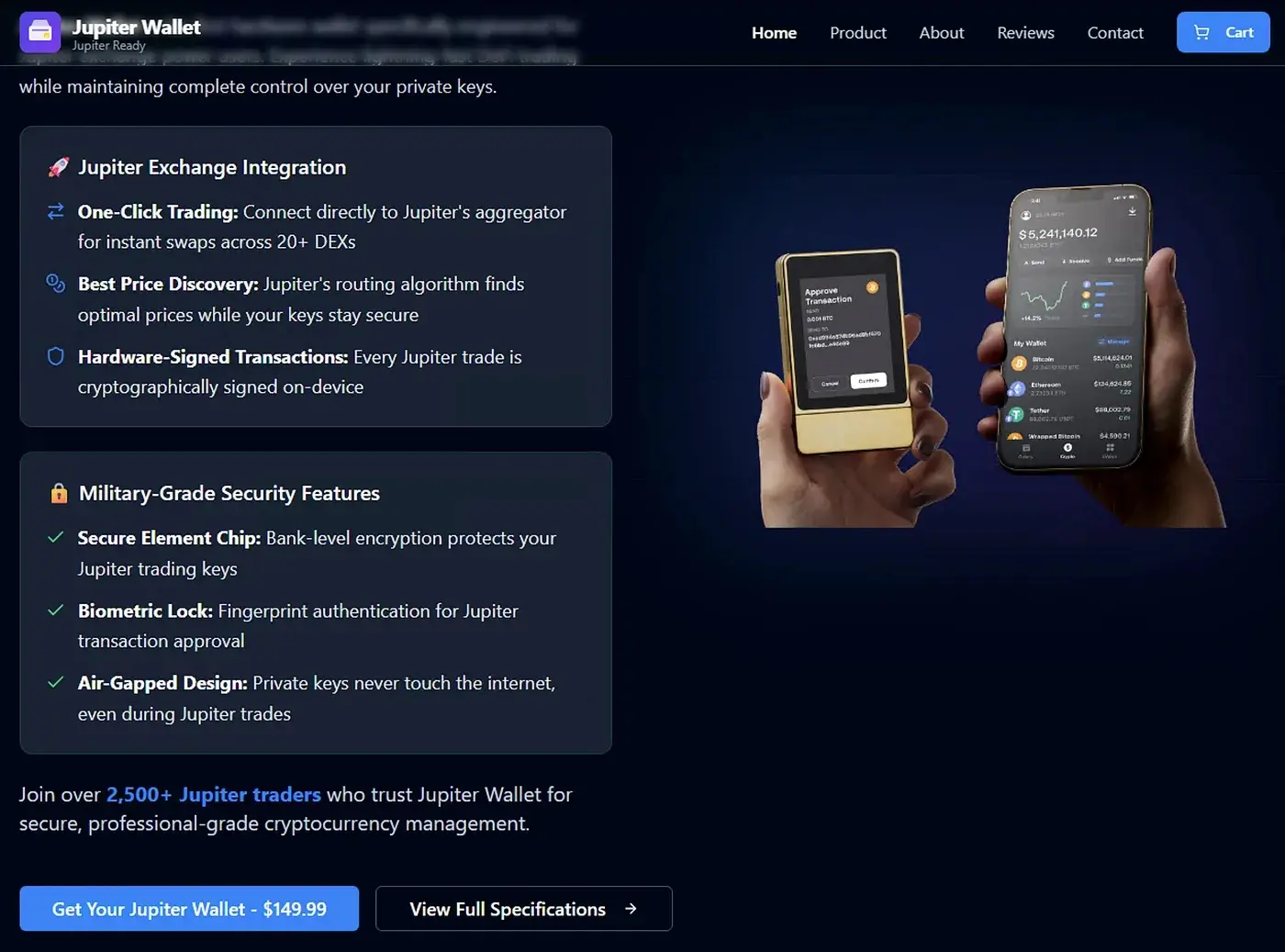

در کنار فعالیتهای مخرب خود، گروه GreedyBear شبکهای از وبسایتهای کلاهبرداری را مدیریت میکند که با هدف جعل هویت محصولات و خدمات حوزه رمزارز طراحی شدهاند. این وبسایتها با هدف سرقت اطلاعات حساس کاربران بیتوجه، به صورت حرفهای ساخته شدهاند و ظاهری معتبر و قابل اعتماد دارند.

کوی سکیوریتی (Koi Security) موفق به کشف صفحات فرود تقلبی شده است که ادعای ارائه کیفپولهای سختافزاری (هاردورهای) جعلی و خدمات تعمیر کیفپولهای تقلبی مانند تریزور (Trezor) را دارند. علاوه بر این، صفحات دیگری نیز شناسایی شدهاند که به تبلیغ کیفپولهای دیجیتال و ابزارهای رمزارز تقلبی میپردازند، همگی با طراحی حرفهای و ظاهری معتبر.

در رویکردهای جدید کلاهبرداری در فضای رمزارز، سایتهای فیشینگ دیگر تنها صفحات ورود به صرافیها را شبیهسازی نمیکنند، بلکه با ارائه صفحات مربوط به معرفی محصولات یا خدمات پشتیبانی، کاربران را فریب میدهند. این سایتها با هدف جمعآوری اطلاعات حساس مانند عبارتهای بازیابی کیفپول، کلیدهای خصوصی، اطلاعات پرداخت و سایر دادههای مهم، کاربران را ترغیب به وارد کردن این اطلاعات میکنند. پس از جمعآوری دادهها، مهاجمان از آنها برای سرقت دارایی یا انجام تقلبهای کارت اعتباری بهرهبرداری میکنند.

تحقیقات شرکت کوی (Koi) نشان میدهد که برخی از دامنههای این نوع سایتها همچنان فعال و در حال جمعآوری داده هستند، در حالی که برخی دیگر ظاهراً غیرفعال شده و در صورت نیاز در آینده برای حملات جدید فعال میشوند.

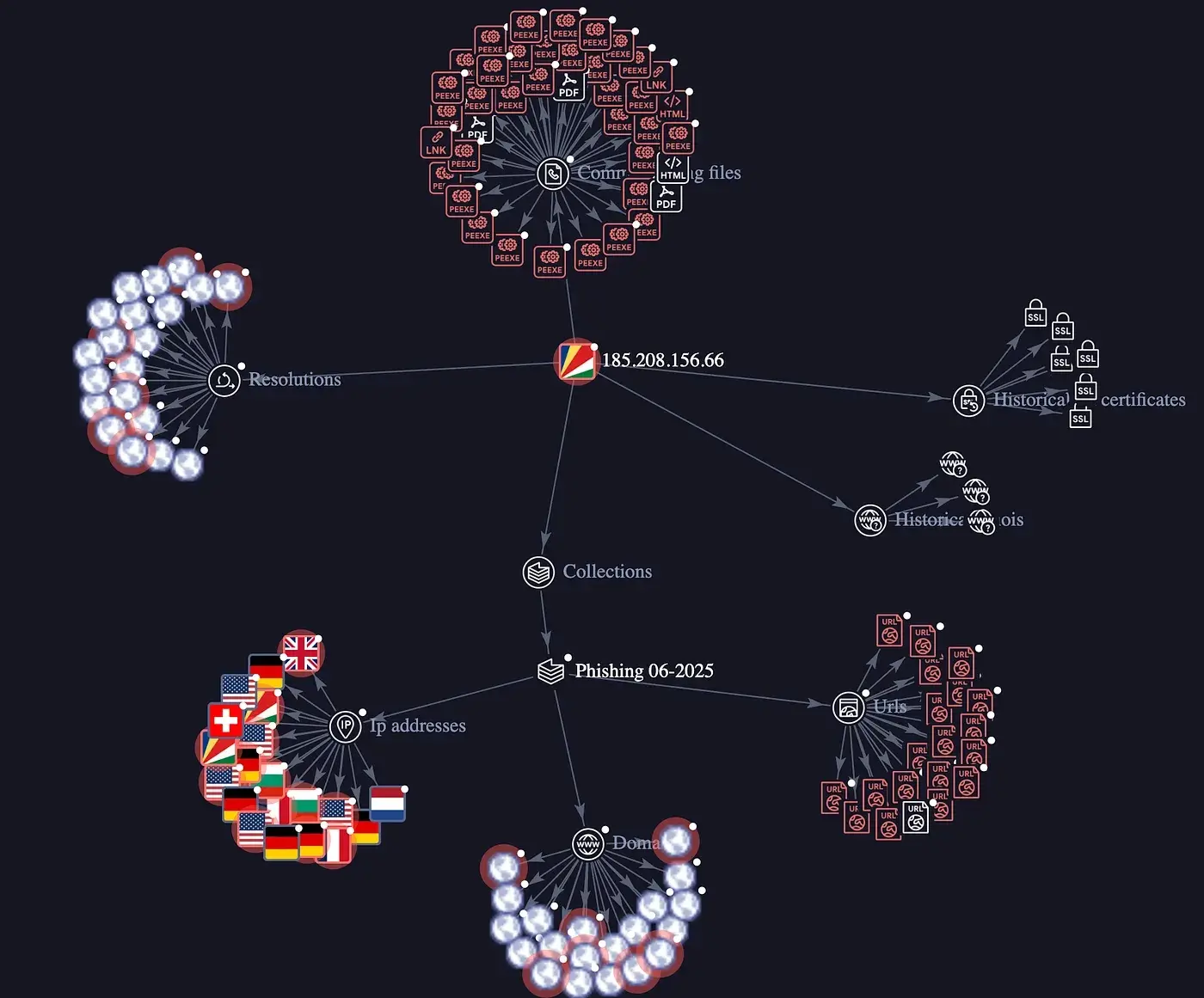

گروه مرکزی در شبکه مورد بررسی

کوئی کشف کرد که تقریباً تمامی دامنههای مرتبط با افزونهها، بدافزارها و سایتهای کلاهبرداری گرِدی بِر (GreedyBear) به یک آدرس آیپی واحد، یعنی ۱۸۵.۲۰۸.۱۵۶.۶۶، منتهی میشوند. این یافته نشان میدهد که فعالیتهای مخرب این گروه در قالب زیرساختهای مشترک و متمرکز انجام میشود، که احتمالاً نقش مهمی در عملیاتهای فیشینگ و کلاهبرداریهای آنلاین آنان دارد.

این سرور به عنوان مرکز فرماندهی و کنترل عملیات فعالیت میکند و وظیفه جمعآوری اطلاعات، هماهنگیهای مربوط به باجافزار و میزبانی وبسایتهای فریبکار را بر عهده دارد. با تمرکز عملیات در یک زیرساخت واحد، گروههای هکری قادر هستند قربانیان را رصد کرده، payloadهای متنوعتری تولید و دادههای سرقتشده را با سرعت و کارایی بیشتری توزیع کنند.

بر اساس گزارش ادمنی (Admoni)، در کدهای این کمپین همچنین نشانههایی از آثار تولیدشده با هوش مصنوعی مشاهده شده است، که این موضوع امکان گسترش سریعتر و آسانتر عملیات، تنوع در payloadها و فرار از تشخیص را برای مهاجمان فراهم میکند.

ادمنی تصریح کرد: «این روند موقتی نیست، بلکه به عنوان یک وضعیت معمول جدید در دنیای سایبر شناخته میشود. با توجه به توانمندی روزافزون هوش مصنوعی در اختیار هکرها، امنیتکاران باید پاسخهایی همتراز و پیشرفتهتر ارائه دهند.»

منبع: کریپتو.نیوز