آینده امنیت سایبری و رمزارزها در عصر کوانتومی

آینده امنیت سایبری در عصر کوانتومی: راهکارهای مقاوم در برابر تهدیدهای کامپیوترهای کوانتومی و تاثیر آن بر رمزارزها

آینده امنیت سایبری در عصر کوانتومی، راهکارهای مقاوم در برابر تهدیدهای کامپیوترهای کوانتومی و تأثیر آن بر رمزارزها را بررسی میکند.

توسعه روزافزون کامپیوترهای کوانتومی نگرانیهای جدی را در صنعت رمزارزها و سایر صنایع ایجاد کرده است. این فناوری نوظهور، در صورت تحقق کامل، میتواند امنیت شبکههای رمزنگاری و داراییهای دیجیتال را تهدید کند و با توجه به پیشرفتهای آهسته اما پیوسته در حوزه کامپیوترهای کوانتومی، فعالان بازار و کارشناسان را نگران کرده است.

در این راستا، رمزنگاری پسکوانتومی (Post-quantum cryptography) به عنوان راهکاری حیاتی مورد توجه قرار گرفته است. این نوع رمزنگاری قصد دارد در مقابل تهدیدهای احتمالی ناشی از کامپیوترهای کوانتومی مقاوم باشد و امنیت تراکنشها و داراییهای دیجیتال را تضمین کند. در این مقاله، به بررسی علل، منشا و سازوکارهای این مشکل، همچنین اقداماتی که برای مقابله با آن انجام میشود، خواهیم پرداخت.

با توجه به روند رو به رشد توسعه کامپیوترهای کوانتومی، صنعت رمزارزها نیازمند تدابیر پیشگیرانه و نوآورانه برای حفظ امنیت شبکههای خود است. اقدامات در حال اجرا شامل طراحی پروتکلهای مقاوم در برابر کامپیوترهای کوانتومی و ارتقاء زیرساختهای امنیتی است تا از آسیبپذیریهای احتمالی جلوگیری شود و اعتماد کاربران در فضای دیجیتال حفظ گردد.

اِشکال رمزنگاری مقاوم در برابر کامپیوترهای کوانتومی

پست-کوانتوم کریپتوگرافی به مطالعه الگوریتمهای رمزنگاری اطلاق میشود که توانایی مقاومت در برابر حملات رایانههای کوانتومی را دارند. این نوع الگوریتمها، عمدتاً الگوریتمهای کلید عمومی، گاهی با اصطلاحاتی مانند کوانتومپروف، کوانتومسیف یا مقاوم در برابر کوانتوم نیز شناخته میشوند.

با پیشرفت مداوم در زمینه توسعه رایانههای کوانتومی، موضوع کوانتومپروف کریپتوگرافی به یکی از چالشهای مهم در حوزه رمزنگاری تبدیل شده است. رایانههای کوانتومی از حالتهای کوانتومی ذرات زیر اتمی برای ذخیرهسازی اطلاعات بهره میبرند و قادرند محاسبات را بر اساس رفتار این ذرات در سطح اتمی و زیر اتمی انجام دهند. این فناوری، به دلیل نحوه عملکرد خاص خود، نام کوانتومی را گرفته است.

این رایانهها توانایی پردازش تعداد بسیار بیشتری دستور در ثانیه نسبت به رایانههای معمولی را دارند. افزایش نمایی در تعداد دستورات در واحد زمان (MIPS) به دلیل وجود دادهها در بیش از یک حالت است؛ برخلاف رایانههای کلاسیک مانند رایانههای شخصی، که دادهها در قالب بیتهای 0 و 1 هستند، در رایانههای کوانتومی دادهها در قالب کوبیتها (qubits) نمایش داده میشوند.

کوبیتها برخلاف بیتهای باینری، از اصول برهمنهی و درهمتنیدگی کوانتومی بهره میبرند. این ویژگیها امکان میدهند که یک کوبیت همزمان هم 0 و هم 1 را با درجات مختلف نشان دهد، که این امر قابلیت پردازش همزمان چندین نتیجه احتمالی را فراهم میکند. همین پیچیدگی در ساختار کوبیتها، که از ویژگیهای کوانتومی ناشی میشود، به رایانههای کوانتومی قدرت پردازش برتری در برخی کاربردها میدهد.

روش رمزنگاری مقاوم در برابر کوانتومی چگونه عمل میکند؟

روشهای رمزنگاری کلاسیک بر پایه دشواری محاسباتی مسائل مانند فاکتورگیری اعداد اول بزرگ یا محاسبه لگاریتمهای گسسته استوار است. امنیت این روشها به میزان زمانی و منابع مورد نیاز برای حل این مسائل توسط رایانههای کلاسیک بستگی دارد. اما رایانههای کوانتومی با بهرهگیری از الگوریتمهایی مانند شُور (Shor) میتوانند این فرآیندها را به شکل قابل توجهی سریعتر انجام دهند.

در مقابل، رمزنگاری مقاوم در برابر کوانتوم (Post-quantum cryptography یا PQC) بر پایه مسائل محاسباتی قرار دارد که حل آنها برای هر دو نوع رایانههای کلاسیک و کوانتومی، به ویژه در حوزههای لتیس (lattice-based)، سیستمهای چندجملهای، کدهای تصحیح خطا و ایزوجنیهای منحنی بینظیر (supersingular elliptic curve isogenies)، بسیار دشوار است. ماهیت این مسائل به ساختار ریاضی پیچیده آنها برمیگردد که مقاومت قابل توجهی در برابر تواناییهای پردازشی همزمان و چندگانه رایانههای کوانتومی دارد.

تمرکز بر روی این مسائل سخت، هدف اصلی PQC است تا چارچوب امنیتی مطمئنی ایجاد کند که در برابر تواناییهای پیشرفته و آیندهنگر رایانههای کوانتومی مقاوم باشد. این رویکرد پیشگیرانه برای حفاظت از دادهها و ارتباطات حساس در مقابل تهدیدهای احتمالی ناشی از توسعه فناوریهای کوانتومی، اهمیت زیادی دارد.

الگوهای احتمالی مقاوم در برابر حملات کوانتومی

در حوزه رمزنگاری مقاوم در برابر کامپیوترهای کوانتومی (PQC)، روشهای متنوعی در حال توسعه و آزمایش است که هر یک بر پایه اصول و ساختارهای متفاوتی قرار دارند. یکی از پرپیشرفتترین و چندمنظورهترین این روشها، رمزنگاری مبتنی بر lattice (شبکههای چندبعدی) است. امنیت این سامانهها بر مشکل سختی مسائل هندسی در فضاهای چندبعدی استوار است که شامل نقاطی در ساختاری منظم و در فضاهای با ابعاد بالا میشود. یکی از مشهورترین مشکلات در این حوزه، مسئله کوتاهترین وکتور (SVP) است که تصور میشود برای هر دو نوع رایانههای کلاسیک و کوانتومی، حل آن بسیار دشوار است. الگوریتمهایی مانند CRYSTALS-Kyber و CRYSTALS-Dilithium که توسط موسسه NIST برای استانداردسازی انتخاب شدهاند، در این دسته قرار دارند. این الگوریتمها علاوه بر مقاومت در برابر حملات کوانتومی، از نظر کارایی و حجم کلید و رمزنگاری نسبت به سایر روشهای PQC، مناسب و عملیاتی هستند.

در کنار آن، رمزنگاری مبتنی بر کد (code-based cryptography) با ریشه در کدهای تصحیح خطا توسعه یافته است. این روش بر سختی فرآیند رمزگشایی کدهای خطی تصادفی استوار است، که حتی در مقابل کامپیوترهای کوانتومی نیز چالشی باقی میماند. سیستم رمزنگاری مکالِیسی (McEliece)، که چندین دهه است مورد مطالعه قرار گرفته، یکی از شناختهشدهترین نمونههای این حوزه است. هرچند، یکی از معایب آن، حجم کلیدهای بزرگ است که ممکن است در برخی کاربردها محدودیت ایجاد کند.

رمزنگاری مبتنی بر معادلات چندمتغیره (MQ) نیز یکی دیگر از روشهای مطرح است. در این سامانهها، حل سیستم معادلات درجه دوم در میدان محدود، امنیت سیستم را تامین میکند. الگوریتمهایی مانند Rainbow و GeMSS بر پایه این ساختار توسعه یافتهاند. این روشها سرعت قابل قبول در عملیات رمزنگاری و حجم کلید نسبتاً کوچک دارند، اما در مقایسه با lattice، سطح امنیتی آنها در هر بیت کلید پایینتر است.

در حوزه دیگری، رمزنگاری مبتنی بر هش (hash-based cryptography) به عنوان گزینهای امیدوارکننده مطرح است. این روش بر مقاومت در برابر حملات با توابع هش امن استوار است، به ویژه در مقابل حملات کوانتومی. نمونهای از این فناوری، الگوریتم SPHINCS+ است که در فهرست نهایی استانداردهای NIST قرار دارد. هرچند، سایز امضاهای هشمحور نسبت به دیگر روشها بزرگتر است.

در نهایت، رمزنگاری مبتنی بر ایزوجنی (isogeny-based cryptography) که بر ساختارهای ریاضی منحنیهای بیضوی استوار است، حوزهای نوظهور است. این روش بر محاسبات ایزوجنیها تمرکز دارد، که نقشههای ریاضی بین منحنیهای بیضوی متفاوت هستند. سیستم SIKE (Supersingular Isogeny Key Encapsulation) نمونهای از این فناوری است که کلیدهای بسیار کوچک و مقاوم در برابر حملات کلاسیک و کوانتومی ارائه میدهد، هرچند در مرحله توسعه و آزمایش قرار دارد و نیازمند بررسیهای بیشتری است.

تهدید نوظهور

کامپیوترهای کوانتومی به دلیل سرعت پردازش بالا، ممکن است تهدیدی جدی برای بسیاری از برنامههای مبتنی بر رمزنگاری باشند. این فناوری در سال ۲۰۱۴ پس از افشای اطلاعات طبقهبندیشده توسط ادوارد اسنودن، توجه عمومی را به پروژههای کوانتومی آژانس امنیت ملی آمریکا (NSA) جلب کرد. این پروژه، با نام «Penetrating Hard Targets»، در قالب بودجهای حدود ۷۹.۷ میلیون دلار، در کالج پارک، مریلند، در حال توسعه است. اگرچه این پروژه نگرانیهایی را برانگیخت، اما به دلیل بودجه محدود و مراحل اولیه توسعه، واکنش چندانی در صنعت رمزنگاری ایجاد نکرد.

در سال ۲۰۱۵، با انتشار دستورالعملهای جدید از سوی NSA، نهادهای دولتی و بخش خصوصی به سمت استفاده از رمزنگاری مقاوم در برابر کوانتوم سوق پیدا کردند. این سازمان هدف خود را تضمین امنیت اقتصادی و فنی در مقابل تهدیدات احتمالی کامپیوترهای کوانتومی اعلام کرد و با همکاری ذینفعان، مجموعهای از الگوریتمهای مقاوم در برابر کوانتوم توسعه داد. این تحولات، گمانهزنیهای گستردهای در جامعه رمزنگاری برانگیخت، برخی معتقد بودند که NSA به پیشرفتهای قابل توجهی در حوزه کوانتوم دست یافته است، حتی شاید به مرحله تثبیت کوبیتها و ساخت کامپیوتر کوانتومی عملی رسیده باشد. برخی دیگر تصور میکردند ممکن است اطلاعاتی درباره پیشرفتهای جهانی در این حوزه در اختیار داشته باشد، هرچند هنوز فناوریهای قابل اعتماد و عملی در اختیار نیست.

این وضعیت، ماهیت پنهان و پر از حدس و گمان فناوری کوانتومی را در زمینه امنیت ملی و رقابت جهانی برای رسیدن به برتری کوانتومی نشان میدهد. نقش NSA در این حوزه، اهمیت استراتژیک رمزنگاری مقاوم در برابر کوانتوم را به عنوان سلاحی برای مقابله با تواناییهای احتمالی آینده کامپیوترهای کوانتومی برجسته میسازد.

یکی از بزرگترین چالشهای فناوری کوانتومی، الگوریتم شوآر (Shor) است، که در سال ۱۹۹۴ توسط ریاضیدان پیتر شوآر توسعه یافته است. این الگوریتم بهطور ویژه برای کامپیوترهای کوانتومی طراحی شده و قادر است به طور کارآمد اعداد بزرگ را به عوامل اولشان تجزیه کند، عملیاتی که در کامپیوترهای کلاسیک بسیار زمانبر است. اما لازم است اشاره شود که تنها کامپیوترهای کوانتومی قدرتمند، با تعداد کافی کوبیتهای پایدار و تصحیحشده، میتوانند این الگوریتم را اجرا کنند؛ امری که هنوز در مرحله توسعه است.

پتانسیل الگوریتم شوآر برای کشف سریع عوامل اول اعداد بزرگ، تهدیدی جدی برای سیستمهای رمزنگاری مبتنی بر فاکتورگیری است، از جمله RSA، که در رمزنگاری و بخش ارزهای دیجیتال بسیار رایج است. این الگوریتم میتواند تمام سیستمهای کلید عمومی فعلی را در معرض خطر قرار دهد، زیرا با دسترسی به یک کامپیوتر کوانتومی قدرتمند و کلید عمومی، امکان شکستن رمزگذاری RSA وجود دارد. این موضوع، بهخصوص برای امنیت تراکنشهای دیجیتال در رمزارزها، اهمیت ویژهای دارد؛ چرا که میتواند منجر به تقلب، سرقت و جعل شود و در نتیجه، اعتماد به رمزارزها را تضعیف کند.

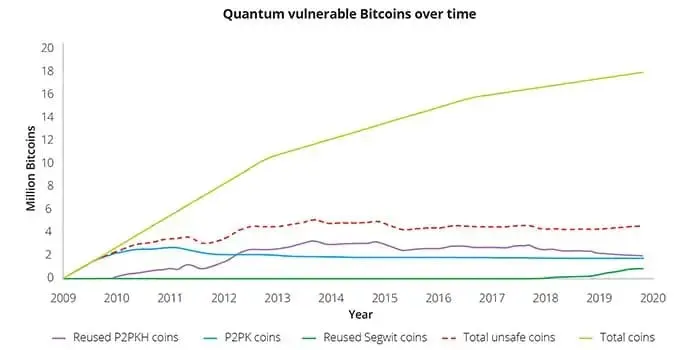

در صورت توسعه کامل کامپیوترهای کوانتومی با کوبیتهای تصحیحشده کافی، الگوریتم شوآر میتواند به عنوان ابزاری برای شکستن طرحهای رمزنگاری در بیتکوین و سایر رمزارزها مورد استفاده قرار گیرد. در آوریل ۲۰۲۲، مطالعهای توسط شرکت داولیت (Deloitte) نشان داد که در چنین وضعیتی، حدود یک چهارم بیتکوینهای در گردش در معرض خطر قرار میگیرند. این تحولات، اهمیت توجه به توسعه فناوریهای مقاوم در برابر کوانتوم در حوزه رمزارزها و امنیت دیجیتال را بیش از پیش نشان میدهد.

پژوهشگران بر این باورند که حفظ عملکرد پایدار و قابل اعتماد در حوزه رایانش کوانتومی همچنان یکی از چالشهای اصلی است. این فناوری، بهدلیل حساسیت بالا نسبت به کوچکترین اختلالات مانند جرقههای الکتریکی یا میدانهای مغناطیسی ناخواسته، ممکن است دچار از دست دادن حالت کوانتومی خود شود. این فرآیند که به آن «دکوهرنس» (decoherence) گفته میشود، به معنای توقف عملکرد صحیح کوانتومها نیست، اما به شدت کارایی محاسبات را کاهش داده و نرخ خطاها را افزایش میدهد.

روبرت شوئلوفک، استاد دانشگاه ییل و مؤسس شرکت «کوانتوم سرکتس» (Quantum Circuits)، در این باره توضیح میدهد که اگرچه پتانسیل فناوری کوانتومی در حل مسائل پیچیده بسیار بالا است، اما چالشهای فنی و عملی زیادی در مسیر توسعه و پیادهسازی آن وجود دارد. او بر اهمیت رفع این موانع برای بهرهبرداری گسترده از رایانش کوانتومی تأکید میکند.

اگر فناوری کوانتومی در آینده به حدی پیشرفت کند که بتواند ۵۰ یا ۱۰۰ کیوبیت را با کارایی بالا و تصحیحات خطای کامل به کار گیرد، امکان انجام محاسباتی بسیار پیچیده و فراتر از توان رایانههای کلاسیک فعلی و آینده فراهم میشود. این نوع محاسبات، قابلیت حل مسائل بسیار دشوار را دارند که هیچ سیستم سنتی قادر به تکرار آنها نیست. در عین حال، باید توجه داشت که مسیر توسعه کوانتومی با خطرات قابل توجهی همراه است؛ زیرا احتمال بروز خطاهای تصاعدی در این فناوری وجود دارد و میتواند روند پیشرفت را مختل کند.

با توجه به وضعیت فعلی، بسیاری از کارشناسان بر این باورند که کامپیوترهای کوانتومی هنوز در مرحله توسعه نهایی قرار ندارند و تهدیدی عملی برای امنیت سایبری محسوب نمیشوند. در حال حاضر، فناوری این نوع رایانهها بیشتر در حوزه نظری قرار دارد و انتظار نمیرود تا قبل از چند سال آینده کاربرد گستردهای پیدا کند.

با این حال، غول فناوری آیبیام (IBM) اعلام کرده است که تا سال ۲۰۲۵ قصد دارد کامپیوترهای کوانتومی با بیش از ۴۰۰۰ کوبیت تولید کند. این هدف نشاندهنده تمایل این شرکت به پیشرفت سریع در حوزه کامپیوترهای کوانتومی است، هرچند هنوز فاصله زیادی تا بهرهبرداری کامل و کاربردی دارد.

در حالی که گمانهزنیها درباره تأثیرات کامپیوترهای کوانتومی بر ارزهای دیجیتال و سیستمهای رمزنگاری همچنان ادامه دارد، وضعیت فعلی فناوری کوانتومی در سطح نسبتا ابتدایی باقی مانده است. عادی شامیِر، رمزنگار اسرائیلی و یکی از طراحان الگوریتم RSA، در کنفرانس RSA سال ۲۰۱۷ در مورد آینده این فناوری ابراز نگرانی چندانی نکرد و دیدگاهی نسبتاً خوشبینانه داشت.

در میان نگرانیهای مرتبط با فناوریهای نوین، کامپیوترهای کوانتومی جایگاه ویژهای ندارند. تحلیلگران معتقدند که این فناوری در کوتاهمدت تهدید جدی برای امنیت رمزارزها و سیستمهای رمزنگاری محسوب نمیشود و احتمال شکستن الگوریتمهای مانند RSA از طریق حملات ریاضی، بیشتر از اثرگذاری مستقیم کامپیوترهای کوانتومی است. بنابراین، فعالان بازار و سرمایهگذاران باید تمرکز خود را بر روی چالشهای دیگر و راهکارهای مقاومسازی سیستمهای مالی دیجیتال معطوف کنند.

در حالی که تهدیدهای نظری ناشی از رایانش کوانتومی در آینده محتمل است، اما باید توجه داشت که دستیابی به رایانش کوانتومی عملی و قابلاسکال هنوز در مرحله آرزو باقی مانده است. در کنفرانس RSA سال ۲۰۱۷، مایکل مککول، نماینده جمهوریخواه از تگزاس و رئیس کمیته امنیت داخلی مجلس، بر تعهد ایالات متحده در توسعه سیاستها و راهبردهایی برای تقویت امنیت در مقابل تهدیدهای احتمالی رایانش کوانتومی تأکید کرد.

مککول که همچنین به عنوان یکی از همکُرسان کمیته سایبرسکیوریتی فعالیت میکند، خواستار افزایش سرمایهگذاری در حوزه تحقیق و توسعه شد و بر اهمیت همکاریهای بینالمللی در آمادگی برای آیندهای که در آن رایانش کوانتومی به واقعیت تبدیل میشود، تأکید کرد. اظهارات وی نشاندهنده ضرورت برنامهریزی پیشگیرانه است، اما به طور غیرمستقیم اذعان میکند که دوره رایانش کوانتومی عملی هنوز فرا نرسیده است.

راهنمای نِیست برای امنیت سایبری

در دسامبر ۲۰۱۶، موسسه ملی استاندارد و فناوری (NIST) پروژهای در حوزه رمزنگاری پساقوانین (پست-کوانتوم) را آغاز کرد که هدف آن شناسایی الگوریتمهای رمزنگاری کلید عمومی مقاوم در برابر حملات کوانتومی است. این نهاد، که بخشی غیرمستقیم از وزارت بازرگانی ایالات متحده محسوب میشود، وظیفه ترویج نوآوری و رقابت صنعتی از طریق توسعه استانداردهای علمی و فناوری را بر عهده دارد.

در چارچوب این پروژه، NIST بر اساس الگوریتمهای ارائهشده، قصد دارد در آینده نزدیک راهنماییهای لازم برای مواجهه با چالشهای امنیتی در عصر رایانههای کوانتومی را منتشر کند. اما فرآیند ارزیابی و تایید این الگوریتمها نیازمند زمانبر بودن و انجام بررسیهای دقیق و همنظرخواهیهای گسترده است، که از جمله عوامل مهم در استحکام زیرساختهای کلید عمومی مدرن محسوب میشود. به گفته کارشناسان، این مراحل، بخش جداییناپذیر از تضمین امنیت و پایداری فناوریهای رمزنگاری است.

در آستانه چهلمین سالگرد اختراع الگوریتم RSA در سال ۱۹۷۷، سوال مهمی در حوزه امنیت سایبری و رمزارزها مطرح شده است. کارشناسان و فعالان بازار در حال بررسی ضرورت تغییر به سمت الگوریتمهای مقاوم در برابر کوانتوم هستند. اگر فناوریای ارائه شود که علاوه بر مقاومت در برابر حملات کوانتومی، عملکرد بهتری نسبت به الگوریتمهای فعلی داشته باشد، سودمند خواهد بود. این تحول میتواند تاثیر قابل توجهی بر امنیت تراکنشها و محافظت از دادههای حساس در اکوسیستم رمزارز داشته باشد.

منبع: کریپتو.نیوز